Hyra-ett-spöke

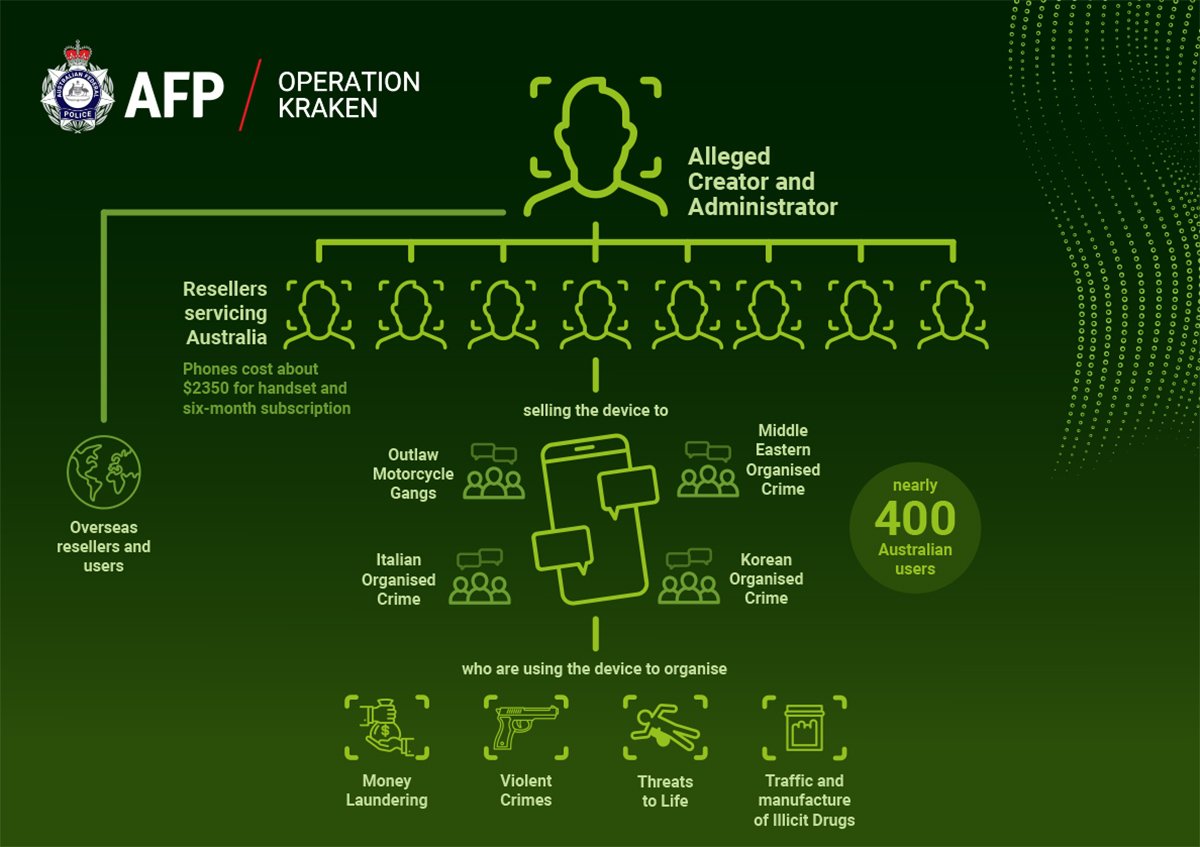

Ghost-telefoner såldes för cirka 25 000 kronor, vilket inkluderade ett sex månaders abonnemang på ett krypterat nätverk och teknisk support via ett återförsäljarnätverk.

Ghosts mobiltelefon- och datorapplikation påstås erbjuda användarna krypterade röst- och meddelandetjänster säkrade med ”militärkryptering”.

Applikationen kommer med ett ”paniklösenord” som gör att kunderna omedelbart kan radera sina känsliga kommunikationer och meddelanden, samt en funktion för att på distans radera känslig data om telefonen tappas bort eller blir stulen.

Andra funktioner inkluderar gruppchattar som kan ställas in att självförstöras med en timer, så att inga spår lämnas på mottagarnas enheter, en ”raderingsfunktion” för att radera hela chattens historik från mottagarens enheter, och anonyma gruppchattar.

I en tid då digital säkerhet har blivit allt viktigare, har företag och individer sökt efter teknologiska lösningar för att skydda sin information och integritet. En av dessa lösningar var den så kallade Ghost-telefonen, en enhet som marknadsfördes som nästintill omöjlig att hacka. Men trots de högt ställda löftena om säkerhet hände det otänkbara – telefonen blev hackad.

Vad är Ghost-telefonen?

Ghost-telefonen utvecklades för att vara en säkerhetsfokuserad mobil enhet, speciellt framtagen för användare som prioriterar integritet och vill skydda sina data från övervakning och intrång. Telefonen marknadsfördes som den ultimata lösningen för personer inom högriskyrken som journalister, aktivister, affärsmän eller till och med brottslingar som vill hålla sina konversationer och aktiviteter utanför myndigheternas radar.

Ghost-telefonens funktioner inkluderade bland annat:

Fullständig kryptering: Allt från meddelanden och samtal till appar och filer var krypterade för att säkerställa att ingen obehörig kunde komma åt innehållet.

Anonym kommunikation: Genom att använda anonymiseringsnätverk och dolda servrar kunde användare kommunicera utan att lämna några spår.

Inget spårbarhet: Ghost-telefonen var fri från spårbara identifierare som IMEI-nummer och telefonens platsfunktioner var inaktiverade för att göra det svårare att lokalisera användaren.

Med dessa egenskaper sågs Ghost-telefonen som en teknologisk utmaning för hackare och myndigheter världen över.

Hur blev Ghost-telefonen hackad?

Trots sitt rykte om oöverträffad säkerhet föll Ghost-telefonen till slut offer för en sofistikerad attack utförd av en internationell brottsbekämpande myndighet. Operationen, som hade planerats i månader, kombinerade flera avancerade tekniker för att bryta igenom de krypterade barriärerna och få tillgång till användarnas data.

Det exakta tillvägagångssättet har inte avslöjats i detalj, men säkerhetsexperter har spekulerat i att hacken utnyttjade en kombination av följande:

Zero-day-sårbarheter: Myndigheterna kan ha utnyttjat tidigare okända sårbarheter i telefonens operativsystem eller appar för att få åtkomst till data utan användarnas vetskap.

Social ingenjörskonst: Vissa spekulerar i att individer som använde Ghost-telefonen kan ha blivit lurade att installera skadlig programvara genom bedrägliga meddelanden eller länkar, vilket gav angriparna en ingång.

Fysiskt intrång: I vissa fall kan hackare ha fått fysisk tillgång till telefonen för att plantera skadlig kod eller manipulera säkerhetsfunktionerna.

När hacken avslöjades skapade det chockvågor genom säkerhetsbranschen och den kriminella världen, där många förlitade sig på Ghost-telefonen för att hålla sina aktiviteter dolda.

Konsekvenserna av Hacken

Att Ghost-telefonen blev hackad hade flera betydande konsekvenser:

Gripanden och brottsbekämpning: Hacken resulterade i att flera kriminella nätverk avslöjades, där myndigheter kunde avlyssna krypterad kommunikation och spåra illegala aktiviteter. Detta ledde till ett antal högprofilerade gripanden och avstängningar av flera kriminella operationer.

Förtroendet för säkerhetslösningar: För individer och företag som förlitar sig på säkra enheter och kryptering blev hacken ett stort bakslag. Det visade att ingen lösning är helt säker och att även de mest sofistikerade systemen kan brytas igenom med tillräckliga resurser och expertis.

Utvecklingen av nya teknologier: Trots att hacken blottade sårbarheter, drev det också fram utvecklingen av ännu mer avancerade säkerhetslösningar. Företag bakom Ghost-telefonen och andra teknologiföretag började omedelbart arbeta på nya säkerhetsåtgärder för att förhindra framtida intrång.

Slutsats

Historien om Ghost-telefonen som blev hackad är en påminnelse om de ständigt pågående striderna mellan integritet och säkerhet i den digitala världen. Trots de enorma framstegen inom kryptering och anonymisering, finns det alltid en risk för att även de mest säkra systemen kan utsättas för intrång. För myndigheter var hacken en stor framgång i kampen mot cyberbrott, men för integritetsförespråkare blev det en varning om hur svårt det är att garantera fullständig säkerhet i dagens teknologiska landskap.